- シンクタンクならニッセイ基礎研究所 >

- 経営・ビジネス >

- 法務 >

- LINEヤフーの個人情報流出事案-不正アクセスに対する体制整備はどうだったか

2024年06月04日

文字サイズ

- 小

- 中

- 大

1――はじめに

LINEヤフー株式会社(以下、LY社)は、ポータルサイトYahoo!の運営やコミュニケーションアプリであるLINEを運営する会社であることは比較的知られていると思われる。ただ、現在のLY社の形になるまで、TOBや株式交換などが行われており、また、LY社には多数の子会社・関連会社があるなど企業形態としては複雑である。そのLY社がサイバー攻撃を受け、2023年9月14日~10月27日にかけて個人情報が漏えいしたことが同年10月27日に判明した。

この事案を受け、2024年3月5日付で総務省はLINEヤフー株式会社(以下、LY社)に対して、通信の秘密の保護及びサイバーセキュリティの確保の徹底を求める行政指導を行った1。これはLY社がサイバー攻撃を受け、各種情報をハッキングされたことに対して、管理態勢が不十分として、改善を指導するとともに、改善の状況の報告を求めたものである。これに対して、LY社は4月1日に総務省に対して報告2を行ったところ、同月16日、総務省はLY社の対応が不十分として再度指導を行った3。

また、あわせて個人情報保護委員会も2024年3月28日に個人情報の保護に関する法律に基づく勧告を行った4。

本稿ではこの間の状況や動きなどを解説するものである。本事案では事実関係が複雑なこともあり、かいつまんで解説を行いたい。

ちなみに総務省等は今回の事案に直接関係していないことながら、個人情報保護が不十分となる背景となる部分(=資本関係)について強い指導を行っているところが特筆される。

1 総務省https://www.soumu.go.jp/main_content/000932387.pdf 参照。

2 LINEヤフー株式会社 https://www.lycorp.co.jp/ja/news/2024/20240401_appendix_ja.pdf 参照。

3 総務省https://www.soumu.go.jp/main_content/000942792.pdf 参照。

4 個人情報保護委員会https://www.ppc.go.jp/files/pdf/240328_houdou.pdf 参照。

この事案を受け、2024年3月5日付で総務省はLINEヤフー株式会社(以下、LY社)に対して、通信の秘密の保護及びサイバーセキュリティの確保の徹底を求める行政指導を行った1。これはLY社がサイバー攻撃を受け、各種情報をハッキングされたことに対して、管理態勢が不十分として、改善を指導するとともに、改善の状況の報告を求めたものである。これに対して、LY社は4月1日に総務省に対して報告2を行ったところ、同月16日、総務省はLY社の対応が不十分として再度指導を行った3。

また、あわせて個人情報保護委員会も2024年3月28日に個人情報の保護に関する法律に基づく勧告を行った4。

本稿ではこの間の状況や動きなどを解説するものである。本事案では事実関係が複雑なこともあり、かいつまんで解説を行いたい。

ちなみに総務省等は今回の事案に直接関係していないことながら、個人情報保護が不十分となる背景となる部分(=資本関係)について強い指導を行っているところが特筆される。

1 総務省https://www.soumu.go.jp/main_content/000932387.pdf 参照。

2 LINEヤフー株式会社 https://www.lycorp.co.jp/ja/news/2024/20240401_appendix_ja.pdf 参照。

3 総務省https://www.soumu.go.jp/main_content/000942792.pdf 参照。

4 個人情報保護委員会https://www.ppc.go.jp/files/pdf/240328_houdou.pdf 参照。

2――発生した事案

1|LY社の業務委託関係

今回の事案を理解するにはLY社の業務委託関係を整理する必要がある。まず、LY社のうちLINE事業は韓国NAVER社の日本法人であるNHN Japan社が2011年6月にサービスを提供開始したものであり、NAVER社と業務上の関係が近い。

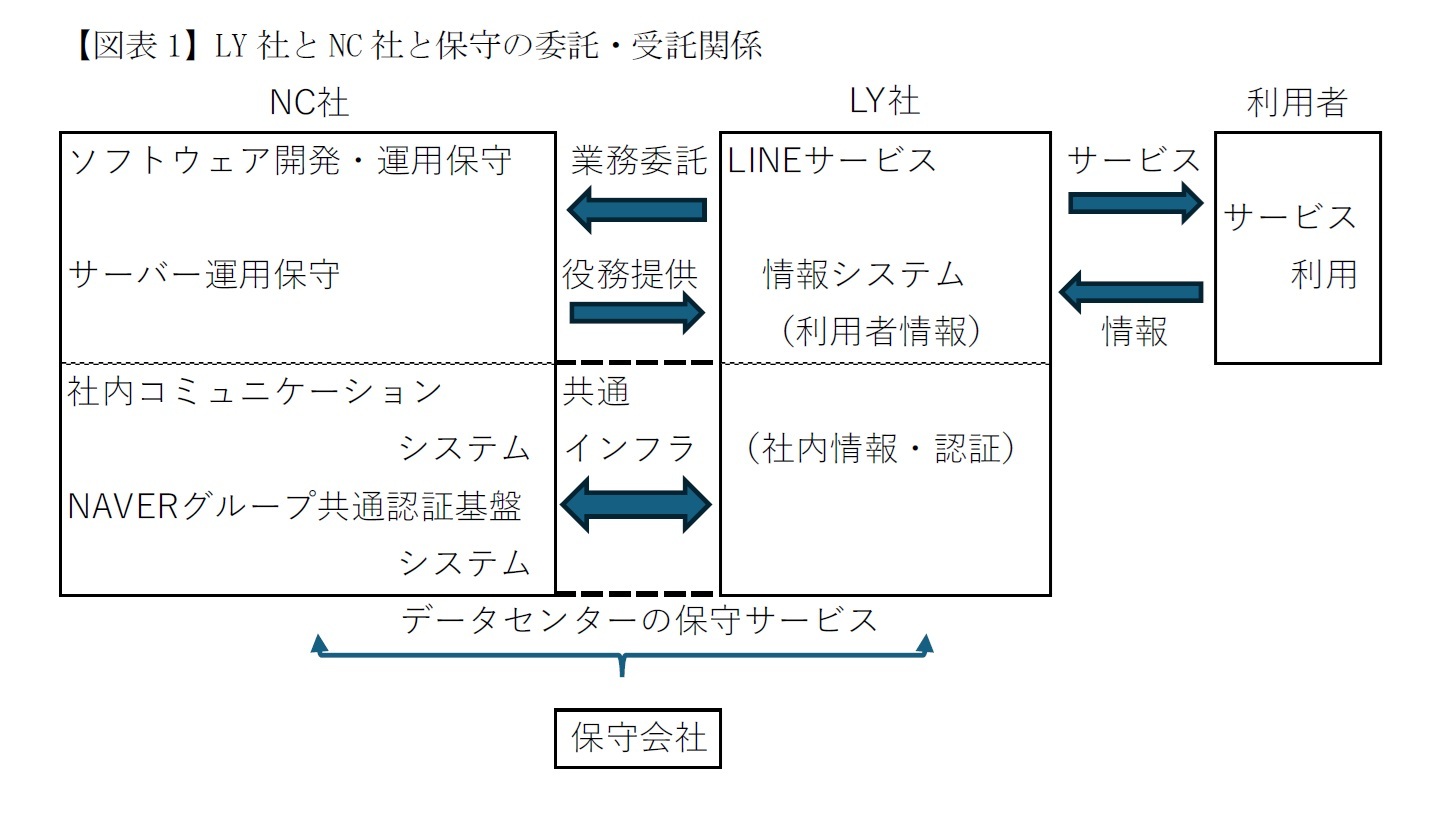

LY社はNAVER社のグループ会社(以下、NAVER社も含め、あわせてN社側という)であるNAVER Cloud(以下、NC社)との間でITサービス利用等に関する業務委託契約を締結している5。同契約に基づいて、NC社は、LINEに関するサーバ、ソフトウェア等の開発及び運用保守を実施している。これとは別に、LY社は、NC社のデータセンターに所在する社内コミュニケーション等に係るシステム及びLY社とNC社の両方のデータセンターに所在する共通認証基盤システムを従業者向けシステムとして利用している6。 なお、LY社は、NC社に対して本件個人データの取扱いに係る委託は行っていない。

また、韓国企業である保守会社(以下、保守会社)はLY社とNC社の双方からセキュリティに係るメインテナンス業務委託契約を受託し、双方のデータセンターのウイルス対策管理サーバにアクセスすることができた7。

これを図示すると概ね図表1の通りである。

今回の事案を理解するにはLY社の業務委託関係を整理する必要がある。まず、LY社のうちLINE事業は韓国NAVER社の日本法人であるNHN Japan社が2011年6月にサービスを提供開始したものであり、NAVER社と業務上の関係が近い。

LY社はNAVER社のグループ会社(以下、NAVER社も含め、あわせてN社側という)であるNAVER Cloud(以下、NC社)との間でITサービス利用等に関する業務委託契約を締結している5。同契約に基づいて、NC社は、LINEに関するサーバ、ソフトウェア等の開発及び運用保守を実施している。これとは別に、LY社は、NC社のデータセンターに所在する社内コミュニケーション等に係るシステム及びLY社とNC社の両方のデータセンターに所在する共通認証基盤システムを従業者向けシステムとして利用している6。 なお、LY社は、NC社に対して本件個人データの取扱いに係る委託は行っていない。

また、韓国企業である保守会社(以下、保守会社)はLY社とNC社の双方からセキュリティに係るメインテナンス業務委託契約を受託し、双方のデータセンターのウイルス対策管理サーバにアクセスすることができた7。

これを図示すると概ね図表1の通りである。

5 前掲注3 p3参照。

6 前掲注4 p3参照

7 前掲注3 p3参照。

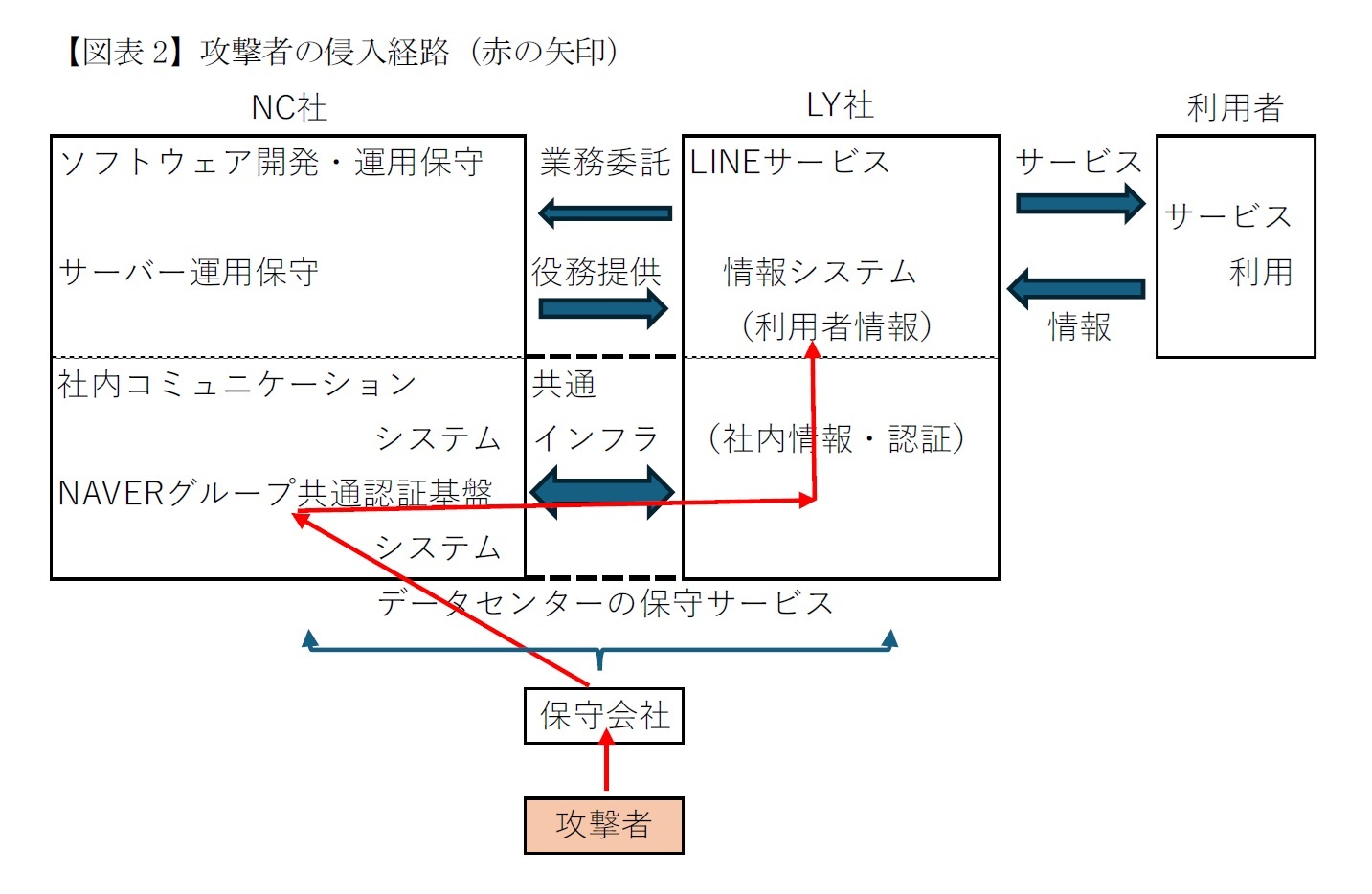

2|攻撃者によるNC社・LY社への侵入

(1) 2023年8月10日、同月24日、保守会社のPCがマルウェア攻撃を受け、攻撃者は保守会社のPCを遠隔操作することができる状態となった。

(2) 同年9月14日、保守会社がNC社データセンターの定期点検作業のためNC社の管理者PCにリモート接続したところ、攻撃者は遠隔操作手法を用いて、NC社管理者PCおよびNC社のウイルス対策管理サーバをマルウェアに感染させた。

(3) 攻撃者は、2023年9月18日から同月26日にかけて、NC社のウイルス対策管理サーバを踏み台として、NC 社の管理者権限を奪取し、その管理者権限により、NC 社の認証基盤システムに不正アクセスしてマルウェアに感染させた。そして、そこに保存されていた、共通認証基盤システムにアクセスするためのLY社従業者のID・パスワードや、LY社の認証基盤システムにアクセスするためのLY社従業者のID・パスワードを不正に入手した。

(4) 攻撃者は、2023年9月14日、前記⑵のとおり取得したLY社の従業員のID・パスワードを利用して、LY社の従業員が利用する認証基盤システムへ不正アクセスしたうえで、さらにLY社のデータ分析システム、ソースコード管理システム、社内文書管理システム及び社内コミュニケーション等に係るシステムへアクセスするためのID・パスワードを不正に入手した(図表2)。

(1) 2023年8月10日、同月24日、保守会社のPCがマルウェア攻撃を受け、攻撃者は保守会社のPCを遠隔操作することができる状態となった。

(2) 同年9月14日、保守会社がNC社データセンターの定期点検作業のためNC社の管理者PCにリモート接続したところ、攻撃者は遠隔操作手法を用いて、NC社管理者PCおよびNC社のウイルス対策管理サーバをマルウェアに感染させた。

(3) 攻撃者は、2023年9月18日から同月26日にかけて、NC社のウイルス対策管理サーバを踏み台として、NC 社の管理者権限を奪取し、その管理者権限により、NC 社の認証基盤システムに不正アクセスしてマルウェアに感染させた。そして、そこに保存されていた、共通認証基盤システムにアクセスするためのLY社従業者のID・パスワードや、LY社の認証基盤システムにアクセスするためのLY社従業者のID・パスワードを不正に入手した。

(4) 攻撃者は、2023年9月14日、前記⑵のとおり取得したLY社の従業員のID・パスワードを利用して、LY社の従業員が利用する認証基盤システムへ不正アクセスしたうえで、さらにLY社のデータ分析システム、ソースコード管理システム、社内文書管理システム及び社内コミュニケーション等に係るシステムへアクセスするためのID・パスワードを不正に入手した(図表2)。

3|攻撃者によるLY社データの窃取

2023年9月14日以降、10月27日まで、攻撃者は、上述のとおり入手したLY社の従業者のID・パスワードを用いて、各種システムへ不正アクセスし、LINE 利用者の個人データ、LY社の取引先及び従業者の個人データを不正に取得した。

2023年9月14日以降、10月27日まで、攻撃者は、上述のとおり入手したLY社の従業者のID・パスワードを用いて、各種システムへ不正アクセスし、LINE 利用者の個人データ、LY社の取引先及び従業者の個人データを不正に取得した。

3――総務省からの指導事項(3月5日付)

1|事案発生の要因

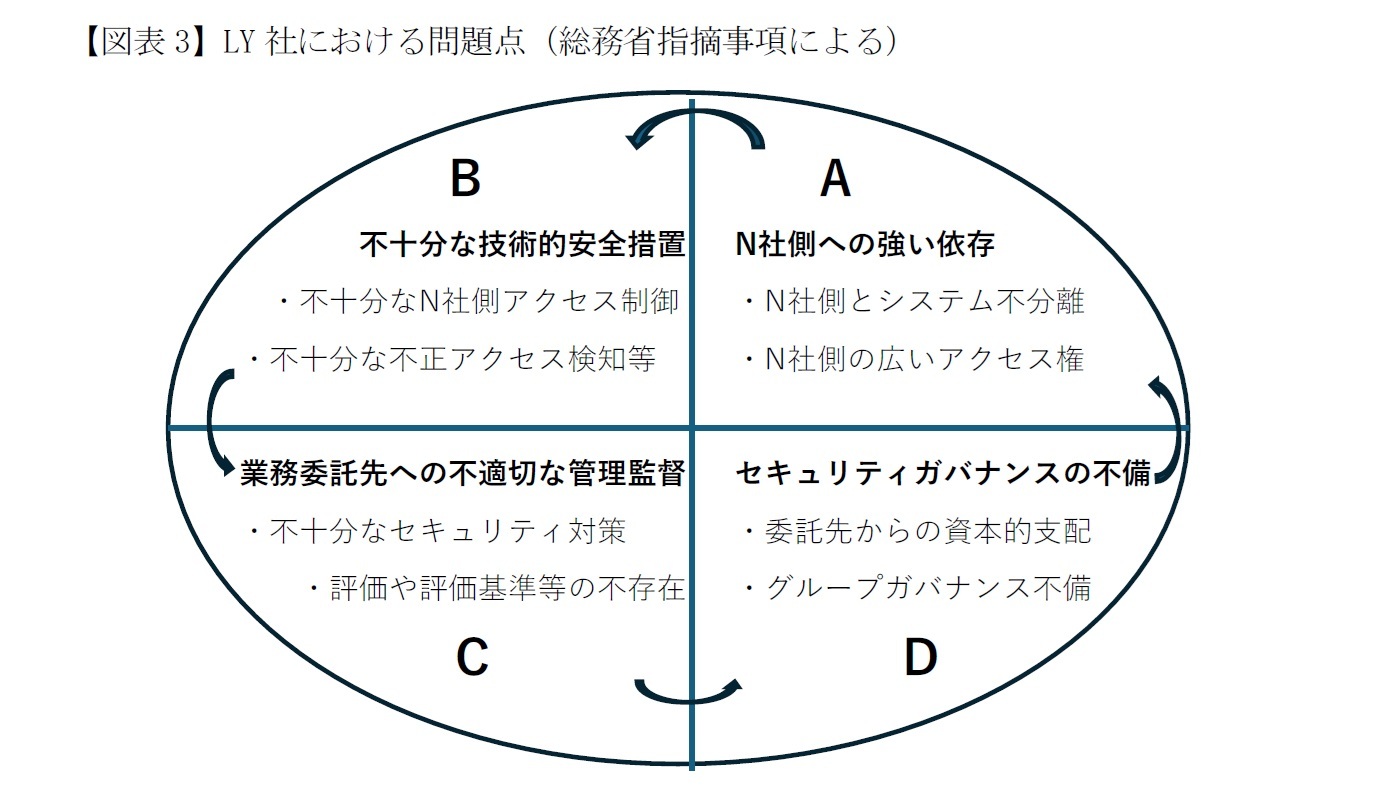

総務省によれば不正アクセスを許した事案発生の原因として以下の4点が挙げられている。

(1) システムやネットワーク構成等に係るN社側への強い依存(図表3のA)

LY社はその設立経緯からNC社のプラットフォームを利用してきている。LY社とNC社のシステムは同期もしていた。LY社はNC社に委託業務を行わせるために、旧LINE社環境に広範なアクセスを許容してきた。また従業員アカウントの認証基盤についても共通化されており、旧LINE従業員のパスワードがNC社の従業員管理システムにて管理・保全されてきた。

(2) 不十分な技術的安全管理措置(図表3のB)

上記(1)の通り、NC社からLY社のネットワークに対して特定のポートに係る通信を除いて広くアクセスが許容されており、厳格なアクセス制御がなされていなかった。また重要な社内システムへのログインにあたって多要素認証等が求められていなかったこと、不正を検知するための適切な仕組みも導入されていなかったこと等、様々な技術的不備が存在した。

(3) 業務委託先の不適切な管理監督(図表3のC)

攻撃は業務委託先である保守会社およびNC社経由でなされたところ、このような事態を防ぐための安全管理措置・サイバーセキュリティ対策を保守会社およびNC社は行っていなかった。また契約上も定期的な評価や一定基準遵守の規定がなく、適切な管理監督がなされていなかった。

(4) セキュリティガバナンスの不備(図表3のD)

旧LINE社の社内ネットワークやシステム権限がN社側の大きな技術的支援を受けて、複雑に形成され、現在でも保守運用をN社側に頼らざるを得ないという関係が存在している。また、資本関係からはLY社の親会社の株式の半数をN社側が保有しているなど、LY社はN社側から資本的支配を受ける関係にある。以上を図示すると図表3の通りである。

総務省によれば不正アクセスを許した事案発生の原因として以下の4点が挙げられている。

(1) システムやネットワーク構成等に係るN社側への強い依存(図表3のA)

LY社はその設立経緯からNC社のプラットフォームを利用してきている。LY社とNC社のシステムは同期もしていた。LY社はNC社に委託業務を行わせるために、旧LINE社環境に広範なアクセスを許容してきた。また従業員アカウントの認証基盤についても共通化されており、旧LINE従業員のパスワードがNC社の従業員管理システムにて管理・保全されてきた。

(2) 不十分な技術的安全管理措置(図表3のB)

上記(1)の通り、NC社からLY社のネットワークに対して特定のポートに係る通信を除いて広くアクセスが許容されており、厳格なアクセス制御がなされていなかった。また重要な社内システムへのログインにあたって多要素認証等が求められていなかったこと、不正を検知するための適切な仕組みも導入されていなかったこと等、様々な技術的不備が存在した。

(3) 業務委託先の不適切な管理監督(図表3のC)

攻撃は業務委託先である保守会社およびNC社経由でなされたところ、このような事態を防ぐための安全管理措置・サイバーセキュリティ対策を保守会社およびNC社は行っていなかった。また契約上も定期的な評価や一定基準遵守の規定がなく、適切な管理監督がなされていなかった。

(4) セキュリティガバナンスの不備(図表3のD)

旧LINE社の社内ネットワークやシステム権限がN社側の大きな技術的支援を受けて、複雑に形成され、現在でも保守運用をN社側に頼らざるを得ないという関係が存在している。また、資本関係からはLY社の親会社の株式の半数をN社側が保有しているなど、LY社はN社側から資本的支配を受ける関係にある。以上を図示すると図表3の通りである。

これを見ると、総務省はLY社のN社側への強い依存が事案の背景あると考えていることがわかる。すなわち、LY社のLINEにかかわるシステムがN社側のものをベースとして作られており、システム管理全般をN社側に頼らざるを得なかった。そのため、LY社自身が自社のためのセキュリティ対策をとることができず(あるいは行わず)、N社側だよりになっていたことがある。しかも、N社側はLY社に対して資本関係で優位に立ち、LY社がN社側に対してシステム監査・管理指導するという関係になかったことなども合わせ、本件事案につながったと考えているものと言える。

(2024年06月04日「基礎研レポート」)

このレポートの関連カテゴリ

03-3512-1866

経歴

- 【職歴】

1985年 日本生命保険相互会社入社

2014年 ニッセイ基礎研究所 内部監査室長兼システム部長

2015年4月 生活研究部部長兼システム部長

2018年4月 取締役保険研究部研究理事

2021年4月 常務取締役保険研究部研究理事

2024年4月 専務取締役保険研究部研究理事

2025年4月 取締役保険研究部研究理事

2025年7月より現職

【加入団体等】

東京大学法学部(学士)、ハーバードロースクール(LLM:修士)

東京大学経済学部非常勤講師(2022年度・2023年度)

大阪経済大学非常勤講師(2018年度~2022年度)

金融審議会専門委員(2004年7月~2008年7月)

日本保険学会理事、生命保険経営学会常務理事 等

【著書】

『はじめて学ぶ少額短期保険』

出版社:保険毎日新聞社

発行年月:2024年02月

『Q&Aで読み解く保険業法』

出版社:保険毎日新聞社

発行年月:2022年07月

『はじめて学ぶ生命保険』

出版社:保険毎日新聞社

発行年月:2021年05月

松澤 登のレポート

| 日付 | タイトル | 執筆者 | 媒体 |

|---|---|---|---|

| 2025/10/22 | 米連邦地裁、Googleへの是正措置を公表~一般検索サービス市場における独占排除 | 松澤 登 | 基礎研レポート |

| 2025/10/15 | 芝浦電子の公開買付け-ヤゲオのTOB成立 | 松澤 登 | 研究員の眼 |

| 2025/10/09 | ソニーのパーシャル・スピンオフ-ソニーフィナンシャルの分離・上場 | 松澤 登 | 研究員の眼 |

| 2025/09/18 | 欧州委員会、Googleに制裁金-オンライン広告サービス市場での支配力濫用 | 松澤 登 | 研究員の眼 |

新着記事

-

2025年10月24日

米連邦政府閉鎖と代替指標の動向-代替指標は労働市場減速とインフレ継続を示唆、FRBは政府統計を欠く中で難しい判断を迫られる -

2025年10月24日

企業年金の改定についての技術的なアドバイス(欧州)-EIOPAから欧州委員会への回答 -

2025年10月24日

消費者物価(全国25年9月)-コアCPI上昇率は拡大したが、先行きは鈍化へ -

2025年10月24日

保険業界が注目する“やせ薬”?-GLP-1は死亡率改善効果をもたらすのか -

2025年10月23日

御社のブランドは澄んでますか?-ブランド透明性が生みだす信頼とサステナビリティ開示のあり方(1)

レポート紹介

-

研究領域

-

経済

-

金融・為替

-

資産運用・資産形成

-

年金

-

社会保障制度

-

保険

-

不動産

-

経営・ビジネス

-

暮らし

-

ジェロントロジー(高齢社会総合研究)

-

医療・介護・健康・ヘルスケア

-

政策提言

-

-

注目テーマ・キーワード

-

統計・指標・重要イベント

-

媒体

- アクセスランキング

お知らせ

-

2025年07月01日

News Release

-

2025年06月06日

News Release

-

2025年04月02日

News Release

【LINEヤフーの個人情報流出事案-不正アクセスに対する体制整備はどうだったか】【シンクタンク】ニッセイ基礎研究所は、保険・年金・社会保障、経済・金融・不動産、暮らし・高齢社会、経営・ビジネスなどの各専門領域の研究員を抱え、様々な情報提供を行っています。

LINEヤフーの個人情報流出事案-不正アクセスに対する体制整備はどうだったかのレポート Topへ

各種レポート配信をメールでお知らせ。読み逃しを防ぎます!

各種レポート配信をメールでお知らせ。読み逃しを防ぎます!